Oleh : Romy Steven J

Wah, seharian ini pusing banget, koneksi internet tiba2 macet, ada komputer yang lancar ada juga yang lelet bahkan ngak bisa sama skali… Karena “peristiwa” ini terjadi pada komputerku, maka mau tidak mau saya harus melakukan investigasi…

Ternyata ada komputer di jaringan yang terkena trojan, aku sendiri bingung kok bisa masuk dari mana? padahal PC sudah aku perkuat dengan antivirus Kaspersky yg diupdate setiap hari (bahkan sehari bisa 2-3x update),. ternyata trojan ini termasuk trojan baru yg mulai menyerang pada tgl 28 juni 2008. pantas saja antivirus2 ga ada yg mempan.

ciri2nya bila browser anda pada status bar menampilkan loading ke

hxxp://mx.content-type.cn:443/day.js

hxxp://js.tongji.cn.yahoo.com/621252/ystat.js

atau

dt.tongji.cn.yahoo.com

artinya pc anda sudah terinfeksi trojan ini. efek sampingnya browsing jadi lelet dan mengganggu koneksi internet.

trojan ini menginfeksi Javascript halaman web yg kita buka, selain itu trojan ini cepat sekali menyebar melalui jaringan LAN. jika anda menemukan trojan ini di pc anda, karantina terlebih dulu pc anda dgn mencabut kabel lan, agar tidak menginfeksi pc-pc yg lain, sampai saat ini belum ada antivirus yg mampu membersihkan trojan ini, satu2nya cara yg ampuh install ulang pc anda dan pergunakan deepfreeze / Returnil (semacam deepfreeze tetapi freeware) agar tidak terinfeksi kembali.

dan jika anda malas atau belum sempat untuk melakukan install ulang, bagi anda yg menggunakan Mozilla Firefox dapat menginstall plugin addon “NoScript” di alamat ini https://addons.mozilla.org/en-US/firefox/addon/722 plugin ini dapat mengunci trojan ini.

Karena di skolah terdapat lebih dari 100 unit komputer, jadi sedikit sukar melakukan pengecekan..

Virus ini memang jago lho, karena virus ini cuma menginfeksi beberapa komputer yang bisa diinfeksinya, karena beberapa komputer lainnya saya pasangi Deep Freeze..

Yang jagonya lagi, Linux pun terkena dampaknya, komputer server yang menggunakan Linux Fedora 8 juga tidak bisa browsing internet… Jadi penasaran, apakah virus ini menginfeksi Linux juga?

Untunglah jawabannya tidak… Linux hanya terkena dampak dari aktifitas virus ini.. Gini lho cara kerjanya biar jelas…

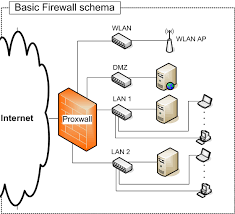

Setiap perangkat jaringan, entah itu LAN Card komputer, Router, dll semuanya memiliki tanda pengenal.. Tanda pengenal yang paling sering kita tau adalah IP, namun sebenarnya ada tanda pengenal lainnya yaitu MAC Address yang berformat angka hexadesimal aa:bb:cc:dd:ee.

Caranya untuk melihat tanda pengenal ini adalah, masuk ke Command Prompt lalu ketik ipconfig/all, maka akan ditampilkan IP adreess dan juga MAC Addreess komputer..

MAC Address dikenal juga dengan nama Physical Address, artinya alamat fisik perangkat jaringan..

Nah kembali ke cara kerja virus, virus ini menggunakan teknik spoofing MAC Address atau memalsukan MAC Address sehingga traffic jaringan menjadi kacau…

Contohnya,

Komputer A dengan IP 192.168.0.1 dan MAC aa:aa:aa:aa:aa

Komputer B dengan IP 192.168.0.2 dan MAC bb:bb:bb:bb:bb

Komputer C dengan IP 192.169.0.3 dan MAC cc:cc:cc:cc:cc

Nah virus ini akan memalsukan MAC komputer terinfeksi sehingga semuanya berubah menjadi

Komputer A 192.168.0.1 MAC aa:aa:aa:aa:aa

Komputer B 192.168.0.2 MAC aa:aa:aa:aa:aa

Komputer C 192.168.0.3 MAC aa:aa:aa:aa:aa

Nah akibatnya jika komputer B mau berkomunikasi dengan komputer C, seharusnya ke 192.168.0.3 MAC cc:cc:cc:cc:cc tapi menjadi salah arah ke 192.168.0.1 MAC aa:aa:aa:aa:aa

Nah itu ilustrasi untuk 3 komputer, nah bayangkan jika MAC router yang berfungsi sebagai Gateway (pintu gerbang) yang dipalsukan.. Jadinya semua komputer salah masuk pintu gerbang dan berputar-putar terus, nah inilah yang terjadi..

Sampai tulisan ini saya buat, saya belom dapat anti virus yang bisa mengatasi virus ini.. Jadi saya coba aja tips manual dengan sistem investigasi…

Caranya, cari tau MAC adreess dari Router/Gateway, kemudian pada setiap komputer, lakukan ping ke IP Address Router/Gateway, setelah itu, dari command prompt ketikkan arp -a dan akan ditampilkan alamat IP Router/Gateway dan MAC Addressnya, nah kalo berbeda, artinya komputer telah terinfeksi..

Cara paling mudah untuk mengatasinya sementara sambil menunggu antinya, adalah dengan cara mengetikkan arp -s diikuti IP Router/Gateway dan MAC Router/Gateway, contoh : arp -s 192.168.0.1 aa:bb:cc:dd:ee

Nah coba ketik kembali arp -a, nah sekarang tujuannya sudah bener tuh, restart router/gateway Anda.

Namun hal ini harus dilakukan di setiap komputer yang terjangkit virus.. Dan setiap kali booting harus di buat lagi.. Jadi pasang saja di startup windows